티스토리 뷰

■ 네트워크 보안

네트워크 보안 연구는 크게 둘로 나누어 볼 수 있다. 첫번째는 어떤 공격들이 존재하는가를 살펴보는 것이다. 해커들이 어떤 식으로 컴퓨터 네트워크를 공격하는 지에 대한 연구이다. 두번째는 그러한 공격들을 어떻게 막을 것인지, 그리고 공격을 막을 네트워크 아키텍처(architecture)를 어떻게 설계할 것인지 연구한다.

인터넷은 초기에 상호 신뢰할 수 있는 사람들만 접속하는 네트워크라고 가정하고 만들어졌었다. 그래서 사용자의 신분이 신뢰할 수 있는 사람들로 구성되어 있기 때문에 보안에 대한 고려를 하지 못한 상태로 만들어진 것이다. 그러나 인터넷이 대중에게 공개되고 불특정다수의 해커들이 네트워크에 공격을 가하자 그제서야 인터넷 프로토콜의 설계자들이 어떻게 공격을 막을 지 궁리한 것이 네트워크 보안 역사의 시작으로 볼 수 있다.

앞선 강의에서 OSI 7계층(7 Layers)에 대해 살펴본 적이 있었는데 레이어들 중 하나의 레이어 보안 문제를 해결한다고 해서 보안 문제가 해결되지는 않는다. 모든 레이어의 보안에 대해서 고민을 해야할 필요가 있다.

● 멀웨어(Malware)

인터넷에 존재하는 여러 소프트웨어들 중 악성 해커와 같이 네트워크를 공격하기 위한 사람들의 소프트웨어를 '나쁜'이라는 접두사를 붙여서 '멀웨어(malware)'라고 부른다. 멀웨어는 크게 2가지, 바이러스(virus)와 웜(worm)으로 나누어 볼 수 있다.

바이러스는 스스로 자신이 동작하지는 못하고 매개체가 있어야하는 멀웨어이다. 예를 들어 사용자가 이메일을 열거나 이메일에 붙어 있는 파일을 클릭하는 등의 특정 이벤트가 있어야 번져나가는 프로그램이다.

웜은 사용자가 특별히 행동하지 않아도 스스로 인터넷 선을 따라서 번져나간다.

멀웨어들이 할 수 있는 일은 가볍게는 스파이웨어(spyware)로 사용자의 행위를 분석하거나 사용자가 컴퓨터에 입력하는 개인 정보들을 가로채는 일부터, 랜섬웨어(ransomware) 방식으로 시스템을 사용자가 사용하지 못하도록 한 뒤 공격자에게 돈을 입금하지 않으면 시스템을 모조리 파괴시켜버리는 악랄한 일 등이 있다.

● 패킷 스니핑(Packet Sniffing)

멀웨어가 하는 일들 중 하나인 패킷 스니핑은 지나가는 패킷을 사용자의 허가 없이 읽어들이는 것이다. 유선 이더넷이나 무선 채널을 감지해서 그것에 담겨 있는 패스워드 같은 것을 읽어들이는 것을 패킷 스니핑이라고 한다.

● DDoS(Distributed Denial of Service)

이전에 국정원이나 청와대 홈페이지를 마비시켜서 서비스가 정상적으로 되지 못하게끔 하는 공격이 벌어져 뉴스가 나온 적이 있었다. 그것이 DoS 공격으로 Denial of Service라는 서비스 거부 공격의 약자이다. DoS는 어떤 서버에 엄청나게 많은 트래픽을 보내서 서버를 과부하시켜 정상적인 서비스가 되지 못하도록 만드는 것이다.

이런 DoS 공격은 과거에는 하나의 컴퓨터로 서버에 많은 트래픽을 보내는 간단한 공격 방식을 사용했다. 하지만 서버 측에서 단시간 내에 엄청나게 많은 데이터를 보내 오는 패킷이나 사이트가 있다면 해당 IP 주소를 차단해서 방어할 수 있기 때문에 대응 방법도 비교적 쉬운 편이었다.

그러나 해커들은 Distributed Denial of Service라는 DDoS를 개발했다. 이것은 하나의 컴퓨터로만 서버를 공격하는 것이 아니라 주변의 다른 컴퓨터들을 바이러스나 웜으로 감염시키고, 감염된 여러 대의 컴퓨터들로 서버를 동시에 공격하는 방식이다. 앞에 Distributed라는 말이 붙은 것도 공격하는 컴퓨터들이 분산되어 있다는 뜻에서 나온 것이다. 그래서 수많은 감염된 클라이언트 컴퓨터들이 동시에 서버에게 엄청난 트래픽 요청을 보내기 때문에 서버 측에서는 어떤 트래픽이 공격이고 어떤 트래픽이 정상적인 접속 시도인지 구별할 수가 없게 되었다.

● Sybil Attack

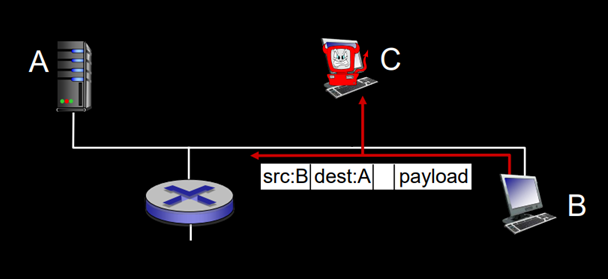

DDoS 공격도 방어가 완전히 불가능한 것은 아니다. 시간이 조금 걸리더라도 공격 클라이언트 컴퓨터가 수가 한정되어 있기 때문에 구별해서 차단하면 방어해낼 수 있다. 그래서 이 방어를 무력화하기 위해 나온 방법 중 하나가 'Sybil attack'이라는 것이다. 예를 들어 C라는 컴퓨터는 A를 공격하면서 실제로는 B가 데이터를 보낸 것이 아님에도 불구하고 B가 데이터를 보낸 것처럼 위장한다. 그리고 위장한 트래픽임이 발각되면 다시 다른 주소로 바꿔서 공격을 하는 방식이다. 계속해서 공격자의 신분을 바꿔치기하는 것이다.

● Fake WiFi Access Point (Evil Twin Attack)

스마트폰을 위주로 노리는 네트워크 공격도 있다. 공공장소에서 무료 와이파이(WiFi)가 있다면 대중들은 보통 의심없이 와이파이에 접속해서 인터넷을 사용한다. 하지만 공격자가 이 중에 가짜 와이파이 액세스 포인트(Fake WiFi Access Point)를 설치해서 사용자들이 해당 와이파이가 아무런 의도가 없는 공공 인터넷인줄 알고 접속하게끔 유도한다. 그리고 사용자들이 공격자의 와이파이에 접속해서 개인정보를 입력하면 공격자는 그 개인정보를 보관해두었다가 다시 공격을 하는데 활용하게 된다.

합법적이고 무해한 와이파이 액세스 포인트의 악랄한 쌍둥이라는 뜻에서 Evil Twin Attack이라는 이름도 붙여졌다.

※ 본 정리 내용은 부산대학교 유영환 교수님의 컴퓨터 네트워킹 수업을 정리한 것입니다.

※※ 강의에 사용된 교재 : [Computer Networking A Top-Down Approach 7th edition / Jim Kurose, Keith Ross]

'컴퓨터과학 이론 > 컴퓨터 네트워크' 카테고리의 다른 글

| [컴퓨터 네트워크] 13. 인터넷의 역사 (2) (0) | 2021.09.11 |

|---|---|

| [컴퓨터 네트워크] 12. 인터넷의 역사 (1) (0) | 2021.09.10 |

| [컴퓨터 네트워크] 10. OSI 7계층과 캡슐화 (0) | 2021.09.03 |

| [컴퓨터 네트워크] 09. 인터넷 프로토콜 스택과 OSI 7계층 (0) | 2021.09.02 |

| [컴퓨터 네트워크] 08. 네트워크 성능 지표 : Delay, Packet Loss, Throughput (0) | 2021.09.01 |

- Total

- Today

- Yesterday

- 프로그래밍

- 컴퓨터공학

- 백준 풀이

- 컴퓨터과학

- It

- 코딩테스트

- 컴퓨터이론

- 컴퓨터기초

- 컴퓨터과학과

- Servlet

- 웹개발

- 컴퓨터 네트워크

- 코딩 테스트

- java

- jsp

- C언어

- 코드 리뷰

- 알고리즘 문제

- TCP

- C++

- 네트워크

- 인터넷

- 컴퓨터

- 서블릿

- 알고리즘

- 코딩

- 백준

- 알파넷

- 자바

- 컴퓨터공학과

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |